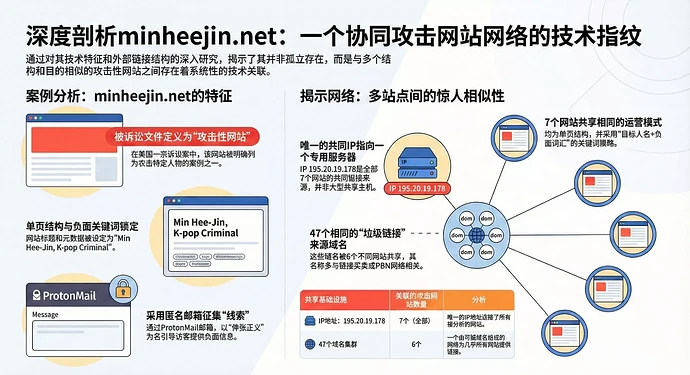

不仅仅是网络暴力

在互联网混乱的表象之下,一个恶意网站就像是随机的噪音——一次转瞬即逝的数字恶意破坏。但如果它不是噪音呢?如果它是一个信号呢?minheejin.net 这个网站最初看起来正是如此,直到一桩美国联邦诉讼案的出现,将它从一纸网络恶言,变成了揭开一个更大谜团的“A号证据”。

本文将不纠缠于八卦本身,而是像一名网络侦探,通过对公开技术数据的层层剖析,揭示这个看似孤立的网站背后,一个更为庞大和有组织的网络的惊人线索。我们将一起看看,技术如何帮助我们拨开迷雾,看清网络攻击的真实面目。

1. 意外的起点:一桩美国联邦诉讼案

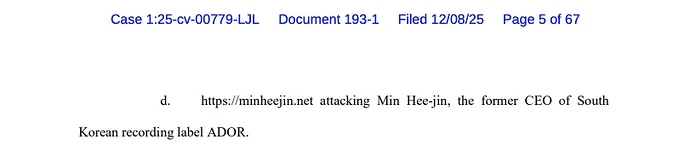

minheejin.net 并非孤立事件,它的曝光始于一个意想不到的场合——美国纽约南区联邦地方法院。在 Jones et al v. Abel et al 这起案件中,该网站被作为“攻击性内容或负面框架传播案例”的证据之一,明确地写进了诉讼文件。

诉讼文件中对该网站的描述简洁而明确:

“https://minheejin.net attacking Min Hee-jin, the former CEO of South Korean recording label ADOR.”

这一点之所以至关重要,是因为它意味着该网站的性质已经超出了普通网络纠纷的范畴,进入了严肃的法律程序。根据诉讼文件,原告方指控这些网站是被告方创建的“诽谤网站网络”的一部分,尽管这仍有待法庭证实。但在美国的“证据开示(Discovery)”制度下,提交给法庭的证据具有法律严肃性,不能与普通的网络言论同日而语。这让 minheejin.net 成为了一个值得深入研究的绝佳样本。

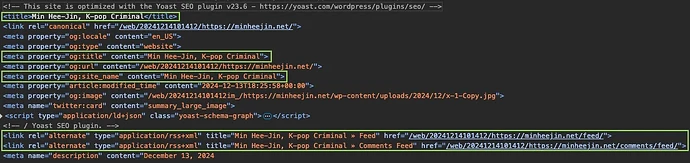

2. 精心伪装的“粗制滥造”

第一眼看上去,minheejin.net 似乎有些“粗糙”。技术分析显示,它使用了非常普遍的建站工具——WordPress和流行的Avada主题。网站的一些细节甚至暴露了“业余”的痕迹,例如,其图片文件名中出现了 kpop-banner-rev-Copy-Copy.jpg 这样“副本的副本”的命名方式,这与专业网站严谨的资源管理流程格格不入。

然而,在这种看似随意的表象之下,其关键设置却异常“专业”和“精准”。

- 负面SEO优化: 网站的HTML标题和用于社交媒体分享的标签,被精确地设置为

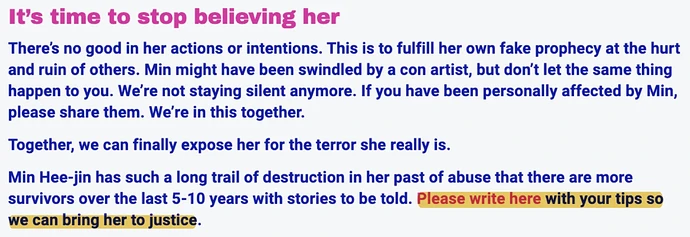

Min Hee-Jin, K-pop Criminal。这种“实体人物 + 负面诽谤关键词”的组合,是典型的负面搜索引擎优化(Negative SEO)手法,其目的就是污染特定人物在搜索引擎上的形象。 - 匿名联络渠道: 网站运营者留下了一个联系邮箱

MHJtips@proton.me。他们没有使用普通邮箱,而是选择了强调匿名和安全性的ProtonMail。同时,配上“让我们一起伸张正义 (bring her to justice)”这样带有迷惑性的口号,诱导访客提供更多关于攻击目标的信息。

这种强烈的反差表明,该网站绝非一时兴起的产物。它看似粗糙,实则在最关键的攻击目的和自我保护方面都经过了精心设计。这并非业余人士的情绪发泄,而是一次经过专业策划、并刻意披着业余外衣的行动——一种精心计算的数字伪装。

3. 幽灵般的链接:701个链接指向同一个地方

在网络世界里,“反向链接”(Backlink)就像是“推荐信”或“引用”。一个网站被其他网站链接得越多,通常意味着它的重要性或可信度越高。然而,minheejin.net 的反向链接结构却暴露了它最反常的特征之一。

分析工具显示,该网站共有701个外部反向链接。惊人的是,这701个链接,100%都指向网站的主页 (https://minheejin.net/)。

这为什么不正常?想象一下,一个普通的博客或新闻网站,外部链接会很自然地分散到不同的文章、图片或子页面上。有的链接指向一篇热门报道,有的指向一张有趣的图片。所有链接都像机器人一样,精确地指向同一个地址,这强烈暗示了这些链接很可能是被程序化、大规模地制造出来的,而非自然产生。

进一步的分析发现,这些链接中约81%都带有一个特殊的 Nofollow 属性。这个属性的作用是告诉搜索引擎:“不要信任这个链接,不要把它计入信誉评分。” 这就好比一篇学术论文在引用时附上免责声明:“作者并不为该来源背书。” 这是一个明确的信号,表明链接虽然存在,但并非一次充满信心的推荐,从而进一步印证了其非自然生成的特性。

4. 真正惊人的发现:它不是一个人在战斗

但线索并未在此中断。当我们将调查的视野扩大到诉讼案中提及的其他六个网站时,真正的突破出现了。

这6个网站分别是:

stephaniejoneslies.comstephaniejonesleaks.comamandaghostsucks.comalexanderbrothersextorted.comlookbackfraud.compaigejimenez.com

7个网站反向链接主页集中度对比

| 网站 | 总反向链接数 | 主页链接集中度 (%) | 存档链接 |

|---|---|---|---|

| minheejin.net | 701 | 100% | - |

| stephaniejoneslies.com | 108 | 100% | Link |

| stephaniejonesleaks.com | 272 | 100% | Link |

| amandaghostsucks.com | 271 | 100% | Link |

| alexanderbrothersextorted.com | 10,000 | 99.9% | Link |

| lookbackfraud.com | 158 | 100% | Link |

| paigejimenez.com | 1,030 | 100% | Link |

值得注意的是,针对同一目标的两个网站存在一个时间差:stephaniejonesleaks.com 最先出现,但在被举报后迅速遭到关停。几天后,内容完全相同的 stephaniejoneslies.com 便在另一家主机服务商那里“复活”了。这显示了攻击者面对阻碍时的持久性和适应性。

当把这7个网站(包含 minheejin.net)放在一起分析时,我们发现了五层惊人的一致性,这些一致性已经远远超出了“巧合”的范畴。

-

一致的网站结构: 所有7个网站都是“单页网站”,所有外部反向链接都100%指向它们各自的主页。这是一种完全相同的、非自然的链接模式。

-

一致的攻击模式: 所有网站都采用“目标人名 + 负面诽谤词汇(如Criminal, Fraud, Lies, Sucks)”的模式来设定关键词和攻击内容,手法如出一辙。

-

一致的行为诱导设计: 所有网站都打着“伸张正义”、“协助调查”等旗号,试图通过匿名邮箱(特别是ProtonMail)或站内表单,诱导访客提交关于攻击目标的更多信息。

link

Site A

Site B

Site C

Site E -

一致的“链接供应商”: 这是最重要的发现。在排除了早期被删除的网站

stephaniejonesleaks.com后,其余6个网站(包括minheejin.net)共享了47个完全相同的反向链接来源域名。这意味着,它们似乎是从同一个“链接商店”购买了服务。 -

一致的基础设施: 更深层次的关联被揭示——在所有7个网站的链接来源中,都能找到一个共同的IP地址:

195.20.19.178。这是连接所有攻击行为的唯一共同技术节点。

这些相似点已经超越了简单的模仿。它们指向的是一个标准化的、可复制的流程——一个可以针对任何目标部署的“人格暗杀”模板。

在追踪最终线索之前,我们必须理解一个关键区别:域名(minheejin.net)就像一家公司的招牌,而IP地址则是其所在建筑的物理街道地址。发现多个挂着不同招牌的可疑公司,却都在同一个没有标记的地址运营,这是一个重大的危险信号。

5. 追踪“黑公关”工厂:一个来自摩尔多瓦的神秘IP

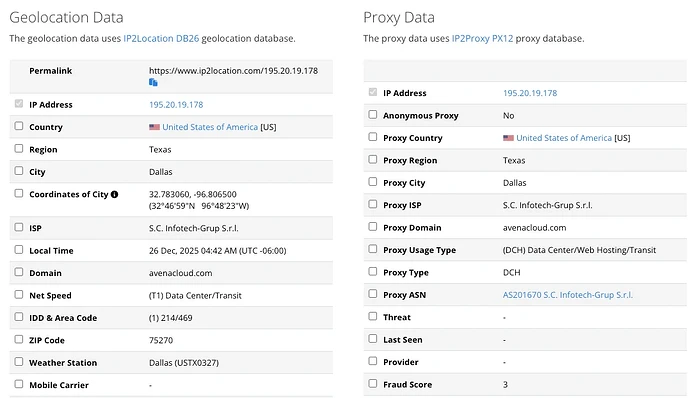

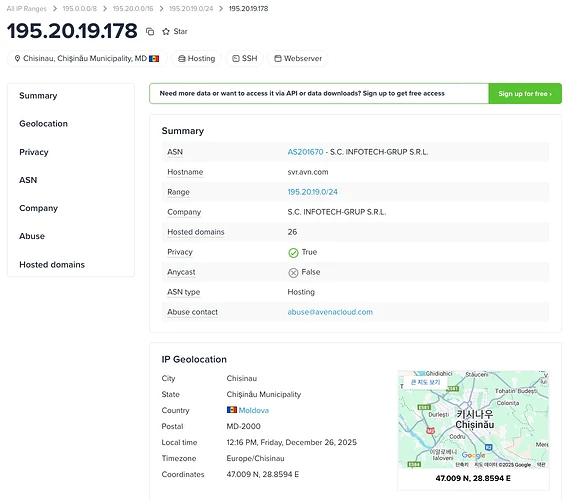

那个神秘的IP地址 195.20.19.178,成为了连接整个网络的关键。它是连接所有7个攻击网站的唯一共同基础设施节点。对这个IP的深入调查,揭示了一个疑似“黑公关”工厂的轮廓。

根据公开数据,该IP地址注册于摩尔多瓦的一家名为 S.C. INFOTECH-GRUP S.R.L. (ASN: AS201670) 的公司。更重要的是其“数字邻里”环境:

- 它不是普通的共享主机: 调查发现,这个IP地址上仅托管了25个域名。在一个普通的共享服务器上,通常会托管成百上千个互不相关的网站。如此少的域名数量说明,它更像一个为特定目的服务的专用服务器。

- 高度可疑的“邻居”: 在这25个域名中,约68%(17个)的域名从名字上看就与SEO或链接生成服务高度相关,例如

backlinks-checker.com(反向链接检查器)、blogsphere.top(博客圈)以及多个URL缩短服务网站。

服务器的“数字邻里”暴露了一切。它不是一个托管着博客和网店的多样化公共服务器,而是一个为SEO操纵而专门建造的工业园区,里面几乎全是业内工具:URL缩短器、反向链接检查器和内容农场。这不是一台随机的服务器,而是这个网络的“作坊”。

与此同时,之前提到的那47个为6个攻击网站提供链接的共同“供应商”域名,其性质也同样赤裸裸:

worldclasspbnlinks.biz(世界级PBN链接)domains-links-backlinks-all-for-purchase.homes(域名、链接、反向链接,均可购买)

综合所有信息,一个清晰的推论浮出水面:这7个针对不同目标的攻击网站,似乎都从同一个(或同一批)专门提供负面SEO和链接农场服务的“黑公关工厂”购买了服务。而那个注册在摩尔多瓦的IP地址,就是这个工厂的关键基础设施之一。

技术揭示的真相与未来的警示

从纽约法庭上的一份文件开始,我们的调查追踪着数字痕迹,最终抵达了摩尔多瓦一台服务器的门口,那里似乎正按需生产着针对个人名誉的攻击。本次分析揭示的不仅是一个网络,更是一条完整的供应链。

需要再次强调的是,本次技术分析虽然揭示了这些网站“如何运作”以及它们之间的惊人联系,但基于公开数据,我们无法确定“谁是幕后主使”。同时,这些发现也带来了两种可能性:一个是在幕后操控所有网站的单一主谋,另一个则是多个互不相关的攻击者,从互联网的同一个黑暗角落——同一个“数字毒药”供应商那里——购买了服务。

这个问题的最终答案,需要真正的法律调查才能揭晓。